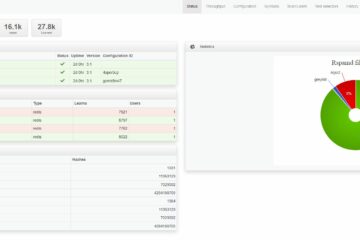

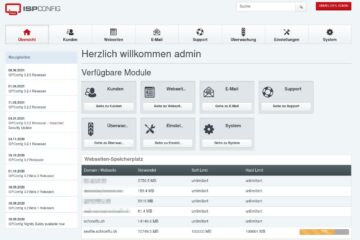

Frontalangriff auf RHEL Satellite? SUSE Manager unterstützt 9+ Distributionen

SUSE hat ein Werbevideo zum SUSE Manager in ihrem Youtube Kanal, das ganz konkret den RHEL Satellite frontal angreifen möchte. Der «SUMA» könne nämlich 15 Distributionen verwalten.